浅谈公有云的安全问题

[摘要]数据安全一直是每家公司十分关注的,在这个危机四伏的网络环境下,没有人可以高枕无忧,公司的运维同学时时刻刻都在与各类攻击进行过招,稍有不慎就会被对方暴尸天下。

由于一些中小企业在安全方面投入较少,人员成本更多倾向于业务层面,针对这种情况,选择公有云的服务,依托公有云专业的服务团队可以有效的降低攻击行为,减轻攻击带来的损害。

有人也许拿公有云和搭建自己的数据中心进行比较,从机房的服务水平、基础设施、电力、空调、网络、硬件以及系统、应用等各个层面进行对比,发现自己挑选的所谓的数据中心往往不尽人意,安全方面更进行更大的投入。

这里绝不是吹嘘公有云有多么多么好,带宽的价格一直是我比较诟病的地方,不过从专业性角度讲,大型的公有云厂商选取的IDC级别和网络质量绝对是经过了慎重的考量,有财力的公有云选择了自建机房,也有的使用了合作或者托管的方式,无论那种情况,公有云专业的运维人员会提供7*24小时的服务,尽管对于小客户来说, 报障流程有可能比较繁琐,但是相对还是比较靠谱的,毕竟现在公有云的竞争激烈,要想在竞争中立于不败之地,口碑和服务质量必须得做好。

公有云的安全一般是IaaS的一个重要的服务,各家公有云厂商都在安全上发力,推出了各种基础和增值服务供用户选择,虽然有些可能只是写噱头,但是还是能反映出各家对云平台安全的重视程度。

下面列举一些公有云的安全策略:

(1)硬件防火墙/NAT

有些公有云提供的实例本身没有公网地址,都是通过NAT方式开放对应的端口,比如AWS的EC2。

(2)安全组(Security groups)

这个也跟防火墙类似,都是通过配置各种访问规则来限制从外到内,或者从内到外的连接情况。比如对于Linux主机可以开放22端口,

并且可以限制IP访问,windows主机可以开放3389端口,对于内网可以开放3306端口等等。

(3)网络访问控制(ACLs)

这个是网络层面的访问控制,一般是针对virtual private cloud(VPC)而言,用来控制子网之间的访问情况。

(4)WAF

比如AWS的WAF服务是一个web应用层的防火墙,通过配置web的安全规则来防护web层面的一些渗透。

阿里云有类似叫web应用防火墙的防护产品,拦截针Web通用攻击 (如SQL注入、XSS跨站等)或是应用资源消耗型攻击(CC)。

(5)流量清洗

一般对于公有云来讲,他们的带宽储备相对较大,对于一些DDOS的流量攻击可以进行有效防御,比如国内阿里云的云盾、腾讯的大禹等等,都在强调自己曾经顶住了多少多少GBd的攻击。

流量清洗服务的另外一个功效是可以帮助用户隐藏真实的IP地址,有点类似于接入了带有WAF防御功能的CDN。

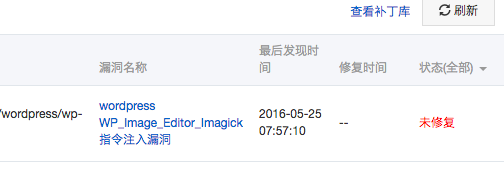

(6)漏洞提示与修复

对于一些已经曝出的常见漏洞给予技术支持和提供修复方案,对于平台、系统等级别的可以有云平台自行修复,对于危险高的0Day漏洞,同样提供了提醒和修复解决方案等。

阿里云的漏洞提醒:

漏洞修复(需要购买服务,否则需要自己动手,才能丰衣足食)

(7)预先探测

一般这是云厂商提供的附加服务,也可以寻求第三方安全评测机构的支持,比如公司的站点要正式上线了,可以跟安全机构提出漏洞寻找的需求,根据漏洞的质量和个数予以一定的费用报酬,这样就会减少了产品正式上线后被人暴菊的悲惨局面。

总之,安全无小事,从细节入手,充分利用云服务厂商的技术和服务,把风险降到最低。

本文固定链接: https://sudops.com/talks-about-security-of-public-clouds.html | 运维速度

【下一篇】Ending goagent! Everything that has a beginning has an end

最活跃的读者